Aanmelden voor bedrijven instellen met AD FS 2.0

Uw organisatie kan eenvoudig duizenden gebruikers en hun producttoegang beheren en tegelijkertijd single sign-on (SSO) leveren. SSO zorgt ervoor dat uw gebruikers toegang hebben tot hun GoTo producten via dezelfde identity provider als voor hun andere enterprise applicaties en omgevingen. Deze mogelijkheden worden Enterprise Sign-In genoemd.

Stel je Active Directory Federation Services (AD FS) in om single sign-on authenticatie te ondersteunen met je GoTo products.

AD FS 2.0 is een downloadbaar onderdeel voor Windows Server 2008 en 2008 R2. Het is eenvoudig te implementeren, maar er zijn verschillende configuratiestappen die specifieke strings, certificaten, URL AD FS 3.0 wordt ook ondersteund voor Enterprise Sign-In. AD FS 3.0 heeft verschillende verbeteringen, waarvan de grootste is dat Microsoft's Internet Information Services (IIS) Server is opgenomen in de implementatie in plaats van een aparte installatie.

Stap #1: Een organisatie instellen voor ADFS 2.0

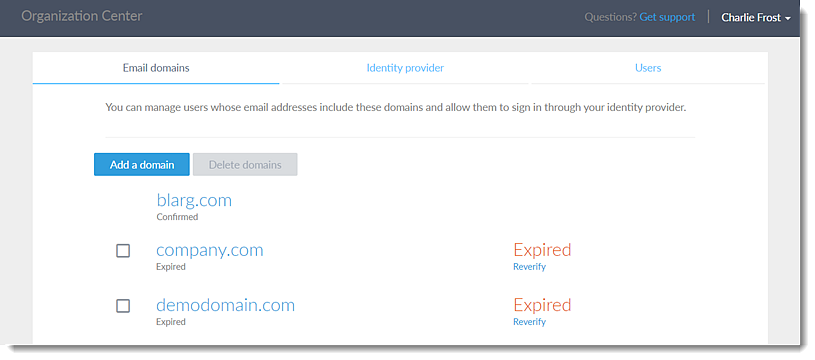

Stel een "organisatie" in door ten minste één geldig e-maildomein te registreren op GoTo om uw eigendom van dat domein te verifiëren. Domeinen binnen uw organisatie zijn eigen e-maildomeinen die uw beheerders kunnen verifiëren via uw webservice of DNS-server.

Zet een organisatie op.

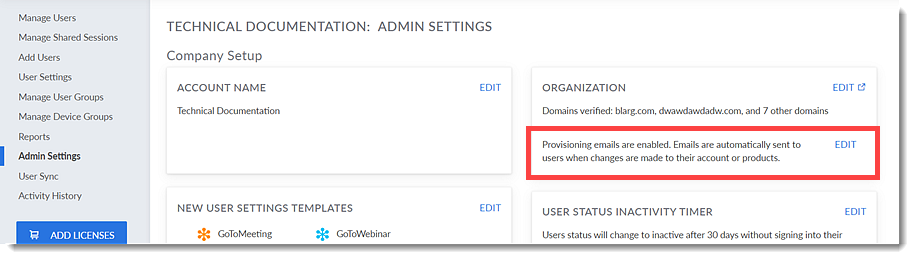

Welkomstmails voor gebruikers uitschakelen (optioneel).

Resultaten: U hebt met succes een organisatie ingesteld en de gewenste instellingen voor welkomstmails geconfigureerd.

Stap #2: Federatiediensten certificaat

Elke implementatie van AD FS wordt geïdentificeerd door een DNS-naam (bijv. "adfs.mydomain.com). Voordat je begint, heb je een Certificaat nodig dat is uitgegeven voor deze Onderwerpsnaam. Deze identifier is een extern zichtbare naam, dus zorg ervoor dat je iets kiest dat geschikt is om je bedrijf te vertegenwoordigen bij partners. Gebruik deze naam ook niet als hostnaam voor de server, want dan krijg je problemen met de SPN-registratie (Service Principal Names).

Stap #3: Een gebruikersaccount voor het domein aanmaken

AD FS-servers vereisen dat je een domeingebruikersaccount aanmaakt om de services uit te voeren (er zijn geen specifieke groepen vereist).

Stap #4: Installeer uw eerste AD FS server

- Download AD FS 2.0 en voer het installatieprogramma uit. Zorg ervoor dat je het installatieprogramma uitvoert als Domein Beheerder - het zal SPN's en andere containers aanmaken in AD.

- Selecteer Federation Server in Server Role.

- Vink AD FS 2.0 Management snap-in starten wanneer deze wizard wordt afgesloten aan het einde van de Setup Wizard aan.

- Selecteer in AD FS Management snap-in Create new Federation Service.

- Selecteer New Federation Server farm.

- Selecteer het certificaat dat je in de vorige stap hebt aangemaakt.

- Selecteer de Domeingebruiker die je in de vorige stappen hebt aangemaakt.

Stap #5: Uw betrouwbare partij configureren

In deze stap vertel je AD FS welk soort SAML tokens het systeem accepteert.

- Selecteer in AD FS 2.0 MMC Vertrouwensrelaties> Vertrouwensrelaties van de relying party in de navigatiestructuur.

- Selecteer Vertrouwensrelatie van de vertrouwende partij toevoegen en selecteer Start.

- Selecteer onder Gegevensbron selecteren de optie Gegevens importeren over de betalende partij die online of op een lokaal netwerk is gepubliceerd.

- Plak in het tekstvak onder de geselecteerde optie de metagegevens URL: https://identity.goto.com/saml/sp.

- Selecteer OK om te bevestigen dat sommige metadata die AD FS 2.0 niet begrijpt, zullen worden overgeslagen.

- Typ LogMeInTrust op de pagina Weergavenaam opgeven en selecteer Volgende.

- Selecteer in het scherm Choose Issuance Authorization Rules (Autorisatieregels voor uitgifte kiezen) Permit all users to access this relying party (tenzij een andere optie gewenst is).

- Doorgaan met de rest van de aanwijzingen om deze kant van de vertrouwensrelatie te voltooien.

2 claimregels toevoegen

- Selecteer het nieuwe eindpunt en selecteer Claimregels bewerken in het navigatiemenu.

- Selecteer het tabblad Regels voor uitgifte transformeren en selecteer vervolgens Regel toevoegen.

- Gebruik de vervolgkeuzelijst om LDAP-attributen verzenden als claims te selecteren en selecteer vervolgens Volgende.

- Gebruik de volgende instellingen voor de regel:

- Naam claimregel - AD E-mail

- Attribute Store - Active Directory

- LDAP attribuut - e-mailadressen

- Uitgaand Claim Type - E-mailadres

- Voltooien kiezen.

- Selecteer opnieuw Regel toevoegen.

- Gebruik het vervolgkeuzemenu om Inkomende claim omzetten te selecteren en selecteer vervolgens Volgende.

- Gebruik de volgende instellingen voor de regel:

- Naam claimregel - Naam ID

- Type inkomende claim - E-mailadres

- Type uitgaande claim - Naam ID

- Uitgaande naam ID Formaat - e-mail

- Selecteer Doorloop alle claimwaarden.

- Voltooien kiezen.

De configuratie voltooien

- Om te voorkomen dat AD FS standaard versleutelde beweringen verstuurt, open je een Windows Power Shell opdrachtprompt en voer je de volgende opdracht uit:

Stap #6: Vertrouwen configureren

De laatste configuratiestap is het accepteren van de SAML tokens die door uw nieuwe AD FS service worden gegenereerd.

- Gebruik de sectie "Identity Provider" in het Organization Center om de benodigde details toe te voegen.

- Voor AD FS 2.0 selecteert u "Automatische" configuratie en voert u de volgende URL in - waarbij u "server" vervangt door de extern toegankelijke hostnaam van uw AD FS-server: https://server/FederationMetadata/2007-06/FederationMetadata.xml

Stap #7: Enkele serverconfiguratie testen

Nu zou je de configuratie moeten kunnen testen. U moet een DNS-vermelding maken voor de AD FS-service-identiteit, die wijst naar de AD FS-server die u zojuist hebt geconfigureerd, of een netwerkbelastingbalancer als u die gebruikt.

- Om Identity Provider-Initiated Sign-On te testen, ga je naar je aangepaste IdP-URL (Voorbeeld: https://adfs.< my domain.com >/adfs/ls/< IdP Initiated sign on > = https://adfs.mydomain.com/adfs/ls/IdpInitiatedSignOn.aspx). Je zou de identificatiecode van de betalende partij moeten zien in een combobox onder "Aanmelden bij een van de volgende sites".

- Bekijk de instructies voor Hoe log ik in met behulp van single sign-on om Relying Party-Initiated Sign-on te testen?