LogMeIn Security Whitepaper

Ce guide propose un examen approfondi des fonctions de sécurité de GoTo (f.k.a. LogMeIn) remote access and management products, LogMeIn Pro and LogMeIn Central. Chez GoTo, nous croyons à la sécurité par la transparence. Nous n'attendons pas de nos clients qu'ils acceptent aveuglément nos affirmations. En publiant des détails sur la manière dont les mécanismes de sécurité fonctionnent et interagissent dans nos produits, nous invitons également le public à examiner nos efforts.

Audience

Ce document est de nature technique et s'adresse aux ingénieurs ou concepteurs de réseaux. La lecture de ce document peut aider le lecteur à effectuer l'analyse des menaces nécessaire avant de déployer notre produit.

Terminologie

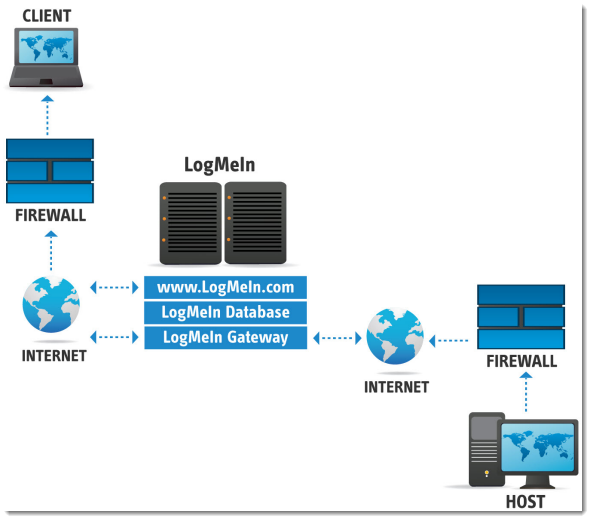

Regarding LogMeIn Pro and LogMeIn Central's architecture, there are three entities that take part in every remote access session. Le "client" ou l'"utilisateur" est la personne ou le logiciel (navigateur, application native, application mobile) qui accède à une ressource distante. L'"hôte" ou le "serveur" est l'ordinateur auquel on accède, ou le logiciel hôte du produit sur cet ordinateur. La "passerelle" est le service qui assure la médiation du trafic entre le client et l'hôte.

Principes de conception

LogMeIn Pro and LogMeIn Central are designed to allow secure remote access to critical resources over an untrusted network. Au cours du développement, les considérations de sécurité l'emportent toujours sur les questions de facilité d'utilisation.

Axioms d'accès à distance

Tout est une cible

De plus en plus d'ordinateurs sont en ligne 24x7. La majorité de ces ordinateurs appartiennent à des particuliers et souffrent de failles de sécurité béantes, comme des vulnérabilités non corrigées ou l'utilisation de mots de passe trop faibles.

Toutefois, la plus grande faiblesse tient aux utilisateurs eux-mêmes. L'explosion des virus transmis par email illustre l'inconscience et la crédulité de la majorité des utilisateurs d'Internet. Ces virus transmis par email sont des pièces jointes qu'il convient d'appeler des chevaux de Troie. S'ils se répandant si vite, c'est que les utilisateurs sont étonnamment disposés à enfreindre les règles fondamentales de manipulation de contenus non vérifiés. Si les utilisateurs sont eux-mêmes responsables de l'infection de leur ordinateur par un cheval de Troie, comment peut-on leur faire confiance pour protéger leur ordinateur contre des attaques directes ?

Même les administrateurs réseau les plus compétents peuvent parfois oublier d'installer un correctif ou deux, ce qui, dans le pire des cas, peut permettre à un pirate d'exécuter un code arbitraire sur les systèmes affectés.

Les cyberattaques ne datent pas d'hier, mais ce qui a considérablement changé, c'est la nature de ceux qui sont capables de les mener. Ce qui était autrefois une profession illicite pratiquée par des un microcosme d'individus hautement qualifiés, très pointus et bien connectés s'est transformée en une pratique à la portée de pratiquement n'importe qui, en raison des kits de piratage automatisés capables d'exploiter par défaut des milliers de failles connues.

Accès et sécurité à distance

De nombreux ordinateurs connectés à Internet sont extrêmement vulnérables, qu'ils soient équipés ou non d'un produit d'accès à distance. Ces derniers sont perçus comme des facteurs de risque élevés, mais cela tient essentiellement à des raisons psychologiques. Lorsqu'un utilisateur voit fonctionner une solution d'accès pour la première fois, il s'inquiète généralement des implications de sécurité. Cette réaction est tout à fait normale, voire souhaitable. Le vrai problème est que les utilisateurs ne perçoivent pas immédiatement les menaces inhérentes aux autres applications réseau, qu'il s'agisse d'un client de messagerie, d'un serveur Web ou du système d'exploitation lui-même.

Tous les derniers systèmes d'exploitation offrent une solution d'accès à distance par défaut. Windows est par exemple fourni avec le produit Bureau à distance de Microsoft, qui est une simple interface d'administration à distance. Même OpenBSD, l'Unix généralement considéré comme le plus sûr de tous les systèmes d'exploitation, comprend SSH, une application simple et sécurisée permettant un accès à un ordinateur distant par le biais de la ligne de commande.

Par essence, une solution d'accès à distance bien adaptée et bien configurée réduit le nombre d'incidents de sécurité à un niveau minimal. If a network manager can keep a network secure using a reliable remote access software package, such as LogMeIn Pro and LogMeIn Central, productivity can be increased and costs may be reduced without any adverse effects on network security.

Architecture logicielle

Before explaining the exact security mechanisms employed by LogMeIn Pro and LogMeIn Central, it is necessary to give a quick introduction to the solution architecture.

Chaque session d'accès à distance comprend trois éléments clés. Les rôles du client et de l'hôte doivent être simples – le troisième composant est la passerelle.

Architecture système

The host maintains a constant TLS-secured connection with one of the LogMeIn Pro and LogMeIn Central gateway servers in one of our physically secure datacenters. Cette connexion est initiée par l'hôte, et les pare-feu la perçoivent comme une connexion sortante, comme pour une session de navigation Web sécurisée. The client establishes a connection to LogMeIn Pro or LogMeIn Central and authenticates itself. En fonction de l'identité du client, celui-ci est autorisé à échanger des données avec un ou plusieurs hôtes (associés au compte de l'utilisateur). La passerelle transfère alors les données chiffrées entre le client et l'hôte. Il convient de noter que le client doit également s'authentifier auprès de l'hôte. La passerelle joue le rôle d'intermédiaire pour le trafic entre les deux entités, mais n'oblige pas l'hôte à accorder une confiance implicite au client. Ce n'est qu'une fois que l'hôte a vérifié l'identité du client et lui accorde un accès à l'ordinateur que la session de contrôle à distance démarre à proprement parler.

L'avantage principal du recours à la passerelle est que le client ou l'hôte (ou les deux) peuvent être protégés par un pare-feu. La passerelle garantit que les utilisateurs n'ont pas besoin de configurer les pare-feux.

Mécanismes de sécurité

Pour la majorité des utilisateurs, la sécurité des données sur Internet va de pair avec le chiffrement des données, au point que la sécurité se mesure à la longueur de la clé de chiffrement utilisée. Toutefois, bien que le chiffrement et déchiffrement des données sont des tâches essentielles, elles sont relativement triviales au regard des autres défis auxquels les concepteurs de systèmes sécurisés sont confrontés. As you will see, data encryption is just one of the main goals set forth by the designers of LogMeIn Pro and LogMeIn Central.

Authentification de la passerelle vers le Client

First and foremost, when a user connects to a LogMeIn Pro or LogMeIn Central installation via a gateway – the “server” – they need to be 100% positive that the computer they are about to exchange data with is really the one to which they intended to connect.

Imaginons qu'un pirate se fasse passer pour le serveur auprès de l'utilisateur, et pour l'utilisateur auprès du serveur. Le pirate peut alors intercepter, lire, voire modifier les données qui transitent entre le client et le serveur. Ce type d'attaque est connu sous le nom de MITM (Man In The Middle ou intermédiaire) et il est très difficile de s'en protéger.

Nos produits utilisent l'authentification basée sur des certificats TLS 1.2 et 1.3 pour vérifier les identités du serveur et les protéger par conséquent contre les attaques par MIML. Lorsqu'une connexion est établie, le certificat du serveur est vérifié. Un avertissement apparaît si le certificat a été émis par une autorité de certification non fiable. Un autre avertissement apparaît si le certificat a été émis par une autorité de certification fiable, mais que l'URL ne correspond pas au nom d'hôte inclus dans le certificat.

Si le serveur passe les vérifications avec succès, le client de l'utilisateur génère un PMS (Pre-Master Secret), le chiffre avec la clé publique du serveur contenue dans son certificat, et l'envoie au serveur. Le chiffrement par clé publique garantit que seul le serveur qui détient la clé privée correspondante peut déchiffrer le PMS. Ce dernier est alors utilisé pour calculer le secret principal utilisé par l'utilisateur et le serveur, et ce secret sert ensuite à calculer les vecteurs d'initialisation et les clés de session pour toute la durée de la session sécurisée.

En résumé, les opérations ci-dessus permettent d'assurer que l'utilisateur établit bien une connexion avec le serveur et non avec une entité tierce. En cas de tentative d'attaque de type MITM, l'un des avertissements de sécurité serait déclenché, ou le PMS serait inconnu du MITM, condamnant ainsi l'attaque à l'échec.

One2bon – Authentification et chiffrement

La fonctionnalité One2grand permet des fonctions de script et de déploiement avancées, qui permettent à nos utilisateurs d'effectuer des fonctions de masse dans l'ensemble des organisations. With this tool, users can execute, manage, and monitor administrative tasks on multiple Windows and Mac computers directly from LogMeIn Central.

Pour garantir une sécurité et une sécurité générales, l'utilisation de 2FA pour One2bon est obligatoire. One2grand stocke les identifiants de deux manières différentes : lors de l'exécution d'une tâche en temps réel, elle stocke les identifiants dans le navigateur. Lorsque la tâche est planifiée pour être exécutée ultérieurement, les identifiants sont stockés dans la base de données du produit.

Les identifiants utilisés dans One2Nombre sont chiffrés en premier avec la clé publique de l'hôte, qui est ensuite chiffrée par le site web. Le premier est nécessaire, de façon à ce que seul l'hôte avec sa clé privée puisse déchiffrer ; et la deuxième option permet d'effacer les données. With this method, credentials can be wiped from the website (LogMeIn Central) even if the host is offline. L'aspect principal de cette fonctionnalité est que seul l'hôte peut déchiffrer les identifiants.

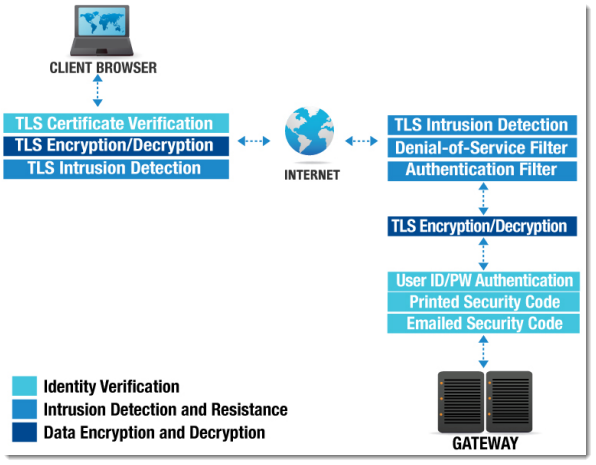

Authentification des utilisateurs vers la passerelle

Les utilisateurs doivent être authentifiés par la passerelle et l'hôte. An email address and password verification is performed whenever a user logs on to the LogMeIn website. Users are also advised to enable one or more of LogMeIn’s extra security features to strengthen this authentication step.

Authentification entre l'utilisateur et la passerelle

9.2.1 Codes de sécurité imprimés

Une feuille de codes de sécurité imprimés constitue l'une des options de sécurité complémentaires. Lorsque l'utilisateur active cette option, il doit imprimer une liste de mots de passe aléatoires de 9 caractères générés par la passerelle. Chaque fois qu'un utilisateur se connecte à son compte à www.LogMeIn.com, ils seront invités à saisir l'un des codes de sécurité de la liste pour accéder à leur compte. Chaque code ne peut être utilisé qu'une seule fois. L'utilisateur imprime une nouvelle feuille avant d'épuiser les codes de la feuille précédente. Tout code de sécurité inutilisé est alors invalidé.

- Login to your LogMeIn account.

- Cliquez sur .

- Sélectionnez l'option Code de sécurité imprimé.

- Générez et imprimez une liste de codes de sécurité.

- Cliquez sur Enregistrer.

9.2.2 – Codes de sécurité envoyés par e-mail

Another way to secure your LogMeIn account is to use the Emailed Security Code feature. À chaque connexion à votre compte sur LogMeIn.com, vous recevez un email contenant un code de sécurité que vous devez saisir sur le site pour obtenir l'accès à votre compte. Chaque code ne peut être utilisé qu'une seule fois.

When this feature is turned on and the user authenticates successfully with their email address and password to the LogMeIn gateway, a pass code is generated and sent to the email address. L'utilisateur reçoit ce code de sécurité par e-mail et le saisit dans le formulaire présenté par la passerelle. Le code expire une fois qu'il a été utilisé ou quelques minutes après sa création, selon ce qui se produit en premier.

- Login to your LogMeIn account.

- Cliquez sur .

- Dans l'onglet Sécurité, sélectionnez l'option Code de sécurité envoyé par e-mail.

- Entrez votre adresse email dans le champ présenté.

- Cliquez sur Enregistrer.

9.2.3 Vérification du compte

Keep track of activity in your LogMeIn account. Sélectionnez les événements devant déclencher l'envoi d'une notification automatique par email, comme un échec de connexion ou une modification de mot de passe. Les notifications sont envoyées aux adresses email spécifiées (en cas de destinataires multiples, séparez les adresses email par un point-virgule). Notez que certains événements de compte sont activés par défaut et ne peuvent pas être désactivés.

Voici comment activer la fonctionnalité d'audit du compte (notifications par e-mail):

- Login to your LogMeIn account.

- Cliquez sur .

- Sous Notifications par e-mail, cliquez sur changer et sélectionner des événements pour lesquels vous souhaitez recevoir une notification par e-mail.

Tip: Vous pouvez également modifier la liste des destinataires.

- Cliquez sur Enregistrer.

- Modification de réglages de sécurité

- Événements relatifs aux utilisateurs (utilisateurs invités, invitations acceptées ou refusées, événements de connexion)

- Événements relatifs aux ordinateurs (ajoutés, supprimés, raccourci créé/invalidé, pack d'installation créé)

9.2.4 Vérification en deux étapes (authentification à deux facteurs, 2FA)

La vérification en deux étapes ajoute une couche de protection à votre compte. Comme un DAB qui protège votre argent en demandant une carte bancaire et un code PIN. Sans elle, toute personne qui connaît votre mot de passe peut accéder à vos données. Une fois que vous avez configuré la vérification en deux étapes, votre procédure de connexion va changer : après avoir saisi votre ID et mot de passe LogMeIn, vous devrez vérifier votre identité.

LogMeIn Central subscribers can enforce a login policy that forces all users in their account to use two-step verification. For step-by-step instructions, visit support.goto.com.

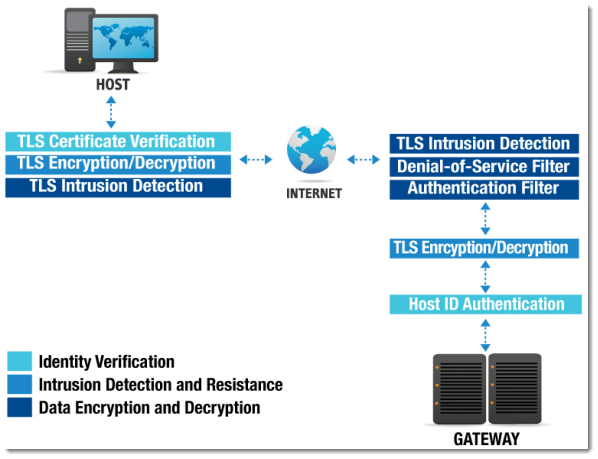

Authentification de la passerelle vers l'hôte

La passerelle doit prouver son identité à l'hôte avant que les codes d'accès lui soient confiés. The host, when making a connection to the gateway, checks the certificate transported during the TLS handshake to make sure it is connecting to one of the LogMeIn gateway servers. Ce processus est très similaire à l '« Authentification de la passerelle vers le Client ».

Authentification de l'hôte à la passerelle

Lorsqu'elle accepte une connexion entrante, la passerelle vérifie l'identité de l'hôte à l'aide d'une longue chaîne de notification unique. Cette chaîne est un secret partagé entre les deux entités, générée par la passerelle à l'installation de l'hôte. Cet identifiant unique n'est communiqué que par le biais d'un canal TLS sécurisé, et seulement lorsque l'hôte a vérifié l'identité de la passerelle. La Figure 3 illustre la façon dont l'hôte et la passerelle s'identifient mutuellement avant que le client puisse accéder à l'hôte. Pour garantir une sécurité supplémentaire, l'hôte peut modifier son secret partagé avec une demande de la passerelle par la connexion sécurisée.

Authentification hôte et passerelle

Chiffrement des données

La norme TLS définit un large choix de suites de chiffrement, principalement basées sur le chiffrement basé sur AES pour des raisons de compatibilité. AES peut utiliser une clé de 128 ou 256 bits. Le client et le serveur acceptent le chiffrement le plus fort possible. Le client envoie le serveur à une liste de chiffrages qu'il souhaite utiliser, et le serveur choisit l'autre.

La norme TLS ne définit pas la manière dont le serveur doit choisir le chiffrement final. Dans notre cas, le serveur sélectionne simplement la suite plus puissante et partagée que le client a offerte.

Cette méthode permet au client et au serveur de refuser l'utilisation d'algorithmes spécifiques de protection des données sans qu'il soit nécessaire de mettre à jour les deux composants, si un algorithme est jugé cassé ou peu sûr.

détection d'Intrusion

LogMeIn Pro and LogMeIn Central provide two layers to detect intrusion attempts: TLS and LogMeIn Intrusion Filters.

TLS

For the first layer of intrusion detection, LogMeIn utilizes TLS 1.2 and 1.3 certificate based authentication to ensure that the data has not changed in transit. Les techniques suivantes sont utilisées à cette fin :

- Numérotation des enregistrements

- Les enregistrements TLS sont numérotés par l'expéditeur et leur ordre est vérifié par le destinataire. Un attaquant ne peut alors pas supprimer ou insérer des enregistrements arbitraires dans le flux des données.

- Codes d'authentification des messages

- Des codes d'authentification des messages (MAC) sont ajoutés à chaque enregistrement TLS. Ces codes sont calculés à partir de la clé de session (qui n'est connue que des deux parties en communication) et des données contenues dans l'enregistrement. Lorsque la vérification MAC échoue, cela signifie que les données ont pu être modifiées en transit.

LogMeIn Intrusion Filters

The second layer is provided by LogMeIn itself, and is comprised of three intrusion filters.

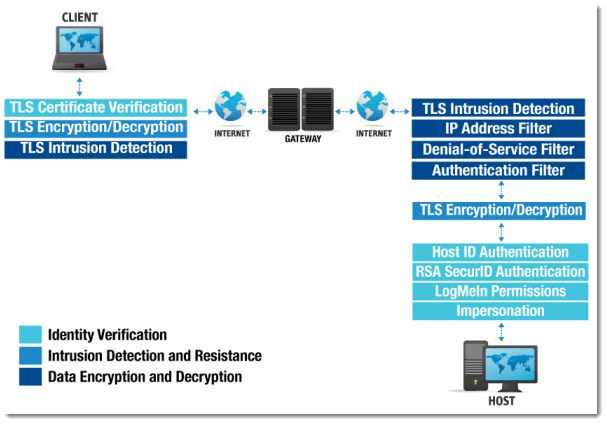

Filtre d'adresse IP

When LogMeIn receives a connection request from a client, it first checks its list of trusted and untrusted IP addresses and possibly denies the connection. An administrator can set up a list of IP addresses within LogMeIn that are either allowed or denied to establish a connection to the selected host (for example, designate the internal network and another administrator’s home IP address as allowed). IP Address filters can be set under . You can also set filter profiles for the network adapters available on the Server under .

Filtre de refus de Service

Le filtre de déni de service refuse les connexions si l'adresse IP dont provient la requête a envoyé un nombre excessif de requêtes sans authentification durant la période d'observation. Le système est ainsi protégé des individus que surchargeant l'ordinateur hôte en répétant automatiquement une demande d'accès à la page de connexion. Vous pouvez personnaliser le comportement du filtre DoS sous .

Filtre d'authentification

Lorsqu'un utilisateur effectue un nombre trop important de tentatives de connexion infructueuses, le filtre d'authentification refuse la connexion. Le filtre d'authentification est conçu pour empêcher un intrus éventuel de deviner le nom et le mot de passe d'un compte.

- Accédez aux préférences de l'hôte depuis l'hôte ou le client :

- Si vous êtes à l'hôte, ouvrez le Panneau de configuration LogMeIn et suivez ce chemin :

- Si vous êtes au client, connectez-vous à l'hôte Menu principal et suivez ce chemin :

- Dans l'application de bureau, sous Contrôle d'intrusion, cliquez sur Éditer les profils pour commencer à créer un profil de filtre.

- On the LogMeIn Central website, select Host Preferences, then click IP Address lockout category. For details, see the LogMeIn Pro or the LogMeIn Central support site.

Authentification et autorisation des utilisateurs vers l'hôte

Une fois l'accès accordé par les couches précédentes, l'utilisateur doit prouver son identité à l'hôte. Une étape d'authentification au niveau du système d'exploitation est ainsi obligatoire.

L'utilisateur doit s'authentifier auprès de l'hôte en spécifiant son nom d'utilisateur et mot de passe Windows ou Mac standard. L'hôte transmet généralement cette requête au contrôleur de domaine pertinent. Cette étape valide l'identité de l'utilisateur, et permet en outre à l'administrateur réseau de contrôler qui est autorisé à se connecter à un hôte particulier.

Mot de passe personnel

Personal Password is another optional security measure that can be set up on the LogMeIn host. L'utilisateur peut affecter un mot de passe personnel à l'hôte qui, à l'instar du mot de passe du SE, n'est pas stocké ou vérifié par la passerelle. Une différence entre le mot de passe du système d'exploitation et le mot de passe personnel, est que l'hôte ne demande jamais le mot de passe personnel en entier, et l'utilisateur ne le saisit jamais en entier au cours d'une session d'authentification donnée. L'hôte invite généralement l'utilisateur à saisir trois chiffres au hasard du mot de passe personnel, une fois l'authentification réussie au niveau du système d'exploitation. Si l'utilisateur entre les bons caractères (par exemple, le premier, le quatrième et le septième), l'accès est accordé.

Voici comment configurer un mot de passe personnel:

- Accédez aux préférences de l'hôte depuis l'hôte ou le client :

-

- Si vous êtes à l'hôte, ouvrez le Panneau de configuration LogMeIn et suivez ce chemin :

- Si vous êtes au client, connectez-vous à l'hôte Menu principal et suivez ce chemin :

- Sous Mot de passe personnel, entrez votre mot de passe personnel puis retapez-le pour confirmer.

- Cliquez sur Appliquer.

-

GoTo et RSA SecurID

To add an extra layer of security over the simple username/password authentication, you can configure LogMeIn to require RSA SecurID authentication. RemotelyAnywhere, the product that pioneered the technology in use by LogMeIn, was officially certified by RSA Security as SecureID Ready in 2003. Depuis cette période, GoTo has continue de maintenir le niveau de sécurité élevé compatible avec la technologie RSA.

Pour en savoir plus sur le produit RSA SecurID, consultez le site web de RSA. For information on setting up this feature on a LogMeIn host, visit https://support.logmeininc.com/pro.

Authentification entre l'utilisateur et l'hôte

Authentification et autorisation des utilisateurs dans l'hôte

Once LogMeIn has verified the user’s identity using the above methods, it checks its own internal user database to see which internal modules the user is allowed to access.

System administrators can configure LogMeIn so that users with certain roles have access only to a subset of tools offered by LogMeIn; for example, the Helpdesk department can be configured to only view a computer’s screen and performance data, but not actually take over the mouse and the keyboard or make any changes to the system configuration. Les employés du service des ventes quant à eux peuvent disposer d'un contrôle total de leur ordinateur, sans disposer d'un accès aux fonctions de surveillance des performances ou d'administration à distance.

Using the operating system access token obtained when the user was authenticated, LogMeIn impersonates the user towards the operating system while performing actions on their behalf. This ensures that LogMeIn adheres to the operating system's security model, and users have access to the same files and network resources as if they were sitting in front of their computer. Resources unavailable to users in Windows or OS X also remain unavailable via LogMeIn.

See “Controlling Who Can Access Your Host Computers” in the LogMeIn Pro or LogMeIn Central support site.

Audit et journalisation

LogMeIn provides extensive logging capabilities. A very detailed log of the events that occur within the software is kept in the LogMeIn data log directory. Les événements les plus importants sont également consignés dans le journal d'événements d'applications de Windows (dont les événements de connexion et de déconnexion). Le journal détaillé peut également être envoyé à un serveur SYSLOG personnalisé du choix du client.

See “How to View Host Event Log Files” in the LogMeIn Pro support site for details. For SYSLOG, see “Deployable Host Preferences for Logs and Session Recording” in the LogMeIn Central support site.

Transfert de données

La passerelle fournit un chiffrement de bout en transférant des données chiffrées entre l'hôte et le client. Cela peut sembler contradictoire avec le principe de fonctionnement de TLS, puisque ce n'est que la passerelle qui est censée pouvoir déchiffrer les données transmises par le client, puisque le client est sûr qu'il communique avec la passerelle. This is a valid point, but LogMeIn made a few important changes to how TLS sessions are handled between the host and the gateway.

La première partie de la négociation TLS est effectuée entre la passerelle et le client. La passerelle transmet ensuite l'échange à l'hôte, qui renégocie la session TLS et s'accorde sur une nouvelle clé de session avec le client, créant ainsi un réel chiffrement de bout en bout.

Lorsque le trafic est acheminé via la passerelle, le client établit une connexion TLS avec la passerelle en utilisant le certificat de la passerelle. La passerelle transfère l'état de la session TLS (dont la clé « pre-master secret ») à l'hôte. Après accord sur une nouvelle clé de session, l'hôte utilise cet état de session pour gérer le reste de la session TLS directement avec le client. La session est sécurisée à l'aide du certificat de la passerelle, ce qui permet au client de communiquer directement avec l'hôte sans qu'il soit nécessaire pour la passerelle de chiffrer et déchiffrer le trafic.

Les attaques MITM sont rendues impossibles, car l'hôte et le client vérifient le certificat de la passerelle, et le client utilise sa clé publique RSA pour authentifier les informations chiffrées utilisées pour calculer le « Pre-Master Secret » TLS.

UDP Traversal UDP

Il convient d'expliquer l'utilisation de la traduction d'adresses NAT UDP, d'autant plus que le protocole UDP n'est pas réputé pour sa sécurité. Cela n'est pas entièrement une idée incorrecte : si UDP est utilisé comme support de communication, la sécurité peut être un problème grave, car les datagrammes UDP sont faciles à forger et l'adresse IP de l'émetteur peut être usurpé.

C'est pour cela que LogMeIn.com n'utilise pas UDP en tant que moyen de communication avec les connexions UDP NAT Traversal. UDP est relégué au niveau de la couche réseau, conformément au modèle ISO/OSI, et complété par une couche de transport de type TCP, avec contrôle de flux, ajustement dynamique de la bande passante et numérotation des séquences de paquets.

LogMeIn.com uses UDP instead of TCP packets (thereby effectively re-implementing a TCP-like transport layer) because most firewalls and NAT devices allow seamless two-way communication over a UDP transport as long as it is initiated from within the security perimeter, but they require significant reconfiguration for TCP and IP packets. Une fois qu'un flux de type TCP fiable est établi à partir de paquets UDP peu sûrs, le flux est protégé par une couche TLS qui offre un chiffrement complet, la protection de l'intégrité et des fonctions de vérification de point d'arrivée.

Pour configurer une connexion UDP NAT Traversal, le client et l'hôte envoient plusieurs paquets UDP chiffrés à la passerelle. Ces paquets sont chiffrés à l'aide d'une clé secrète partagée entre la passerelle et chaque pair, communiquée sur la connexion TLS préétablie. Ils sont impossibles à imiter.

La passerelle utilise ces paquets pour déterminer les adresses (Internet) IP externes des deux entités. Elle essaie également de prévoir le port du pare-feu qui sera utilisé pour les communications lors de l'envoi d'un nouveau paquet UDP. Elle transmet ces informations aux pairs, qui tentent ensuite d'établir une connexion directe. Si la passerelle parvient à déterminer le port utilisé, la connexion est établie avec succès. Les pairs s'authentifient les uns les autres à l'aide d'un autre secret partagé obtenu auprès de la passerelle. Une connexion TLS est établie. Les pairs peuvent alors communiquer directement.

S'il est impossible d'établir une connexion directe, les pairs se reconnectent à la passerelle par TCP et demandent la mise en place d'une session chiffrée de bout en bout. Ce processus transparent ne prend que quelques secondes. La seule différence notable est que les connexions directes bénéficient de meilleures performances et d'un temps de latence plus faible. Pour plus de détails, voir le brevet des États-Unis N° 7,558,862.

Mises à jour du logiciel et sécurité de la passerelle

The LogMeIn host, based on user preferences, can semi-automatically or automatically update itself on the user’s computer. Le logiciel hôte consulte périodiquement le site LogMeIn.com pour vérifier s'il existe de nouvelles versions du logiciel. Lorsqu'une nouvelle version est disponible, elle est automatiquement téléchargée, et un message invite l'utilisateur à autoriser la mise à jour. Le processus de téléchargement n'utilise pas plus de 50 % de la bande passante disponible, limitant ainsi l'impact sur les autres applications réseau.

Ces mises à jour logicielles sont signées de façon numérique par LogMeIn.com à l'aide d'une clé privée qui n'est utilisée par aucun de nos systèmes connectés à Internet. Therefore, even if the LogMeIn datacenters were compromised by attackers who then gain complete control over our servers, they would not be able to upload a rogue update and run arbitrary code on our users’ computers. The most such a highly unlikely attack could accomplish is access to the LogMeIn logon screen on the customer’s computer, which, even though it effectively bypasses the gateway security mechanisms, would still require that they enter valid operating system credentials to gain access to the computer. Forcer le mot de passe ne serait pas envisageable puisque par défaut, le filtre d'authentification bloque l'adresse IP du client après quelques tentatives infructueuses de saisie de mot de passe.

For cases when a user has the same password for both LogMeIn and their computer, note that we do not store actual LogMeIn passwords in our database. Nous utilisons une fonction de dérivation de clé unidirectionnelle et une valeur salt par compte pour que le piratage de mot de passe par force brute soit irréaliste, même en cas de possession de la valeur dérivée.

Conclusion

Une solution d'accès à distance bien conçue peut considérablement améliorer la productivité, et offrir un retour sur investissement rapide. When deployed with care and LogMeIn's optional security features are utilized, the benefits greatly outweigh the risks.